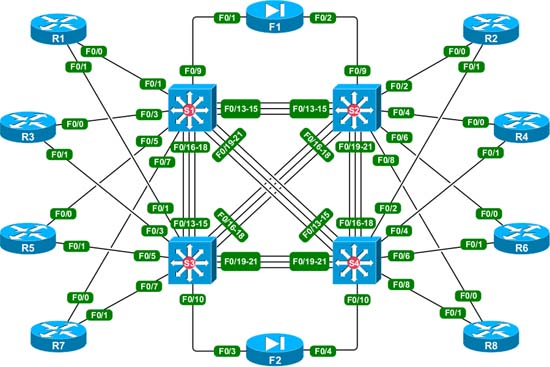

A novidade é boa para toda a comunidade, e certamente merece ser compartilhada em formato de post! O lab oferece uma gama bem interessante de equipamentos, incluindo switches L3 para prática CCNP e CCIE. Vale conferir. Segue a lista e o diagrama:

Block A

- 1x Cisco 2811 (with 2x WIC-2T)

- 2x Cisco 1841 (with 1x WIC-2T)

- 1x Cisco Catalyst 3550-24

- 1x Cisco Catalyst 3550-24 (with Inline Power)

- 1x Cisco ASA 5505

Block B

- 1x Cisco 2811 (with 2x WIC-2T)

- 2x Cisco 1841 (with 1x WIC-2T)

- 1x Cisco Catalyst 3550-24

- 1x Cisco Catalyst 3550-24 (with Inline Power)

- 1x Cisco ASA 5505

Para saber mais, acesse o link abaixo e… divirta-se!

Entendendo como funciona o NAT

Vamos inicialmente entender exatamente qual a função do NAT e em que situações ele é indicado. O NAT surgiu como uma alternativa real para o problema de falta de endereços IP v4 na Internet. Conforme descrito na Parte 1, cada computador que acessa a Internet deve ter o protocolo TCP/IP corretamente instalado e configurado. Para isso, cada computador da rede interna, precisaria de um endereço IP válido na Internet. Não haveria endereços IP v4 suficientes. A criação do NAT veio para solucionar esta questão (ou pelo menos fornecer uma alternativa até que o IP v6 esteja em uso na maioria dos sistemas da Internet). Com o uso do NAT, os computadores da rede Interna, utilizam os chamados endereços Privados. Os endereços privados não são válidos na Internet, isto é, pacotes que tenham como origem ou como destino, um endereço na faixa dos endereços privados, não serão encaminhados, serão descartados pelos roteadores. O software dos roteadores está configurado para descartar pacotes com origem ou destino dentro das faixas de endereços IP privados. As faixas de endereços privados são definidas na RFC 1597 e estão indicados a seguir:

- 10.0.0.0 -> 10.255.255.255

- 172.16.0.0 -> 172.31.255.255

- 192.168.0.0 -> 192.168.255.255

Existem algumas questões que devem estar surgindo na cabeça do amigo leitor. Como por exemplo: Qual a vantagem do uso dos endereços privados? O que isso tem a ver com o NAT? Muito bem, vamos esclarecer estas questões.

Pelo fato de os endereços privados não poderem ser utilizados diretamente na Internet, isso permite que várias empresas utilizem a mesma faixa de endereços privados, como esquema de endereçamento da sua rede interna. Ou seja, qualquer empresa pode utilizar endereços na faixa 10.0.0.0 -> 10.255.255.255 ou na faixa 172.16.0.0 -> 72.31.255.255 ou na faixa 192.168.0.0 -> 192.168.255.255.

“Com o uso do NAT, a empresa fornece acesso à Internet para um grande número de computadores da rede interna, usando um número bem menor de endereços IP, válidos na Internet.”

Por exemplo, uma rede com 100 computadores, usando um esquema de endereçamento 10.10.0.0/255.255.0.0, poderá ter acesso à Internet, usando o NAT, usando um único endereço IP válido: o endereço IP da interface externa do NAT. Observe que com isso temos uma grande economia de endereços IP: No nosso exemplo temos 100 computadores acessando a Internet (configurados com endereços IP privados), os quais utilizam um único endereço IP válido, que é o endereço IP da interface externa do servidor configurado como NAT.

Muito bem, respondi as questões anteriores mas agora devem ter surgido novas questões na cabeça do amigo leitor, como por exemplo:

1. Se houver mais de um cliente acessando a Internet ao mesmo tempo e o NAT possui apenas um endereço IP válido (ou em outras situações, se houver um número maior de clientes internos acessando a Internet, do que o número de endereços IP disponíveis no NAT. E o número de endereços IP, disponíveis no NAT sempre será menor do que o número de computadores da rede interna, uma vez que um dos principais objetivos do uso do NAT é reduzir a quantidade de números IP válidos), como é possível a comunicação de mais de um cliente, ao mesmo tempo, com a Internet?

2. Quando a resposta retorna, como o NAT sabe para qual cliente da rede interna ela se destina, se houver mais de um cliente acessando a Internet?

Inicialmente vamos observar que o esquema de endereçamento utilizado pela empresa do nosso exemplo (10.10.0.0/255.255.0.0) está dentro de uma faixa de endereços Privados. Aqui está a principal função do NAT, que é o papel de “traduzir” os endereços privados, os quais não são válidos na Internet, para o endereço válido, da interface pública do servidor com o NAT.

Para entender exatamente o funcionamento do NAT, vamos considerar um exemplo prático. Imagine que você tem cinco computadores na rede, todos usando o NAT. Os computadores estão utilizando os seguintes endereços:

- 10.10.0.10

- 10.10.0.11

- 10.10.0.12

- 10.10.0.13

- 10.10.0.14

O computador com o NAT habilitado tem as seguintes configurações:

- IP da interface interna: 10.10.0.1

- IP da interface externa: Um ou mais endereços válidos na Internet, obtidos a partir da conexão com o provedor de Internet, mas sempre em número bem menor do que a quantidade de computadores da rede interna.

Quando um cliente acessa a Internet, no pacote de informações enviado por este cliente, está registrado o endereço IP da rede interna, por exemplo: 10.10.0.10. Porém este pacote não pode ser enviado pelo NAT para a Internet, com este endereço IP como endereço de origem, se não no primeiro roteador este pacote será descartado, já que o endereço 10.10.0.10 não é um endereço válido na Internet (pois é um endereço que pertence a uma das faixas de endereços privados, conforme descrito anteriormente). Para que este pacote possa ser enviado para a Internet, o NAT substitui o endereço IP de origem por um dos endereços IP da interface externa do NAT (endereço fornecido pelo provedor de Internet e, portanto, válido na Internet). Este processo que é chamado de tradução de endereços, ou seja, traduzir de um endereço IP interno, não válido na Internet, para um endereço IP externo, válido na Internet. Quando a resposta retorna, o NAT repassa a resposta para o cliente que originou o pedido.

Mas ainda fica a questão de como o NAT sabe para qual cliente interno é a resposta, se os pacotes de dois ou mais clientes podem ter sido traduzidos para o mesmo endereço IP externo. A resposta para estas questão é a mesma. O NAT ao executar a função de tradução de endereços, associa um número de porta, que é único, com cada um dos computadores da rede interna. A tradução de endereços funciona assim:

1. Quando um cliente interno tenta se comunicar com a Internet, o NAT substitui o endereço interno do cliente como endereço de origem, por um endereço válido na Internet. Mas além do endereço é também associada uma porta de comunicação. Por exemplo, vamos supor que o computador 10.10.0.12 tenta acessar a Internet. O NAT substitui o endereço 10.10.0.12 por um endereço válido na Internet, vou chutar um: 144.72.3.21. Mas além do número IP é também associada uma porta, como por exemplo: 144.72.3.21:6555. O NAT mantém uma tabela interna onde fica registrado que, comunicação através da porta “tal” está relacionada com o cliente “tal”. Por exemplo, a tabela do NAT, em um determinado momento, poderia ter o seguinte conteúdo:

- 144.72.3.21:6555 10.10.0.10

- 144.72.3.21:6556 10.10.0.11

- 144.72.3.21:6557 10.10.0.12

- 144.72.3.21:6558 10.10.0.13

- 144.72.3.21:6559 10.10.0.14

Observe que todos os endereços da rede interna são “traduzidos” para o mesmo endereço externo, porém com um número diferente de porta para cada cliente da rede interna.

2. Quando a resposta retorna, o NAT consulta a sua tabela interna e, pela identificação da porta, ele sabe para qual computador da rede interna deve ser enviado o pacote de informações, uma vez que a porta de identificação está associada com um endereço IP da rede interna. Por exemplo, se chegar um pacote endereçado a 144.72.3.21:6557, ele sabe que este pacote deve ser enviado para o seguinte computador da rede interna: 10.10.0.12, conforme exemplo da tabela anterior. O NAT obtém esta informação a partir da tabela interna, descrita anteriormente.

Com isso, vários computadores da rede interna, podem acessar a Internet, ao mesmo tempo, usando um único endereço IP ou um número de endereços IP bem menor do que o número de computadores da rede interna. A diferenciação é feita através de uma atribuição de porta de comunicação diferente, associada com cada IP da rede interna. Este é o princípio básico do NAT – Network Address Translation (Tradução de Endereços IP).

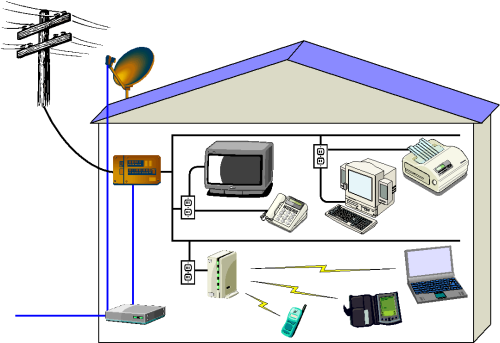

Trata-se do PLC, ou “Power Line Communication”. Como o próprio nome sugere, a tecnologia PLC foi criada para permitir o transporte de dados através de uma das redes mais disponíveis em todo o mundo: A rede de energia elétrica. Assim, como faz uso de uma infra-estrutura já disponível, não necessita de investimentos para ser implementada - residindo aí sua grande vantagem. As redes PLC são definidas na camada 2 do modelo ISO/OSI, podendo coexistir com outras tecnologias de camada 2, sem problemas.

A utilização das redes de energia para transporte de dados já existe desde 1920. Entretanto, apenas a partir de 1991 é que vislumbrou-se a possibilidade de seu uso para transmissão digital de dados, a alta velocidade. Entre 1995 e 1997, ficou demonstrado que era possível resolver os problemas de ruído e amenizar as interferências, provando que a transmissão de dados de alta velocidade poderia ser viável.

Existem, basicamente, dois tipos de PLC:

- A primeira é a interior (indoor), onde a transmissão é conduzida usando a rede elétrica interna de um apartamento ou de um prédio;

- A segunda é o exterior (outdoor), onde a transmissão é conduzida usando a rede pública exterior de energia elétrica.

O princípio básico de funcionamento das redes PLC é semelhante ao princípio que deu vida à tecnologia xDSL, ou seja, a segregação de frequências. A energia elétrica convencional trabalha na casa dos 50 a 60 Hz, enquanto que os dados são gerados na casa dos 1 a 30 MHz. Como a separação de frequência é bastante grande, ambos os sinais podem conviver harmoniosamente, no mesmo meio. Com isso, mesmo se a energia elétrica não estiver passando no fio naquele momento, a transmissão de dados não será interrompida.

Uma das características do PLC é que ele opera de modo síncrono - diferentemente do aDSL, por exemplo - ou seja, as taxas de recebimento e transmissão são as mesmas.

O caminho do sinal

O sinal do PLC sai da central, indo para o injetor, que vai se encarregar de enviá-lo à rede elétrica. No caminho, o repetidor tem a função de não deixar com que os transformadores filtrem as altas frequências.

Chegando perto do destino, o extrator deixa o sinal pronto para o uso. O sinal chega então até o modem PLC, que o converte em dados. No trajeto poste-casa, podemos ter 3 meios: fibra óptica, wireless ou a própria fiação elétrica, este último sendo o mais barato - e provável.

Vantagens do uso da PLC

Uma das grandes vantagens do uso da PLC é que, por utilizar a rede de energia elétrica, qualquer “ponto de energia” pode se tornar um ponto de rede, ou seja, só é preciso plugar o equipamento de conectividade (que normalmente é um modem) na tomada, e pode-se utilizar a rede de dados. Além disso, a tecnologia suporta altas taxas de transmissão, podendo chegar a 200Mbps, quando operado nas faixas frequência de 1,7 a 30 MHz.

Desvantagens do uso da PLC

Uma das maiores desvantagens do uso da tecnologia PLC é que qualquer “ponto de energia” é um ponto de interferência em potencial, ou seja, todos os outros equipamentos que utilizam radiofreqüência, como receptores de rádio, telefones sem fio, alguns tipos de interfone e, dependendo da situação, até televisores, podem sofrer - e gerar - interferência. A tecnologia é definida na faixa de freqüências que vai de 1,7 a 50MHz. Outra grande desvantagem é o fato do PLC operar em modo half-duplex, além de ser um sistema de banda compartilhada (shared bus), onde todos compartilham o mesmo meio. Estas duas características fazem com que as desvantagens sejam gritantes em comparação com outras tecnologias - como o xDSL. Em alguns países, inclusive, existem movimentos e ações judiciais contra a instalação desta tecnologia.

Outro fator negativo das redes elétricas é sua oscilação: características como impedância, atenuação e freqüência podem variar drasticamente de um momento para o outro, à medida que luzes ou aparelhos conectados à rede são ligados ou desligados. Além disso, se a intenção for transmitir informações a longas distâncias, os transformadores de distribuição são verdadeiras barreiras para a transferência de dados. Apesar de permitirem a passagem de corrente alternada a 50 Hz ou 60 Hz (frequências utilizadas pela transmissão de energia convencional) com quase 100% de eficiência, os transformadores atenuam seriamente outros sinais de maior freqüência (como os usados para transportar dados).

Fontes:

http://pt.wikipedia.org/wiki/PLC

http://www.arrl.org

http://www.arrl.org/tis/info/HTML/plc/files/C63NovPLC.pdf

Fonte: Blog CCNA

Esta dúvida surgiu durante o curso CCNA online, e a considero bastante pertinente, já que imagino ser a dúvida de muitos que se aventuram pelo mundo de redes. Quando começamos o estudo de protocolos de roteamento, aprendemos que existem protocolos do tipo IGP (Interior Gateway Protocols), desenhados para atuação dentro de um mesmo Sistema Autônomo (AS), e também existem os protocolos do tipo EGP (Exterior Gateway Protocols), desenhados para a comunicação entre sistemas autônomos distintos. Em muitos casos, a explicação cessa aí. E para muitos, fica no ar a questão: “Muito bem… mas o que diacho é um sistema autônomo???”. O objetivo deste post é explicar o conceito de AS para os que ainda não pegaram esta idéia e, de quebra, ajuda-los a compreender a diferença entre os protocolos IGP (como o RIP, OSPF, ISIS e EIGRP), e EGP (como o BGP4 ou o ISO-IDRP).

O conceito de AS (autonomous systems) nasceu juntamente com a Internet. As mais diversas definições podem ser encontradas na net, usando o Google, por exemplo. Todas apontam na mesma direção: “Um AS pode ser definido como uma rede ou um conjunto de redes sob uma gestão comum”. Bom, isso é uma definição, de fato. Mas… não ajuda muito, ajuda? Muitos, quando lêem esta definição, pensam: “Ah, OK! Mas… afinal… o que é um AS mesmo?!”. Ou seja, a definição “oficial” de AS é um tanto quanto ampla. Especificamente para quem está começando, esta definição ainda é um tanto quanto abrangente. Não deixa muito claro o conceito. Então, vamos tentar melhorá-la.

“Um AS seria uma rede ou um conjunto de redes que, além de se encontrarem sob uma gestão comum, possuem características e políticas de roteamento comuns”. Para esclarecer esta definição, vamos exemplificar ![]() !

!

Imagine que você trabalhe em uma empresa que encontra-se em franco crescimento. No momento, esta empresa possui 2 filiais e uma matriz, e todo o acesso IP Internet é centralizado nesta última. Como é de praxe em casos como este, suponha que esta empresa precise de IPs válidos para endereçar alguns servidores de acesso público (de pessoas que se encontram na Internet), como um servidor Web ou e-mail. Estes IPs seriam disponibilizados pelo provedor de acesso (chamado de ISP) e, portanto, seríamos vistos pela Internet como uma extensão do AS deste ISP. Em suma, teríamos algo como o diagrama abaixo:

Observem que, na Internet, temos uma série de ASs distintos, cada qual recebendo um número único de identificação. O AS de nosso provedor Internet é número 1122 e, como estamos usando os IPs válidos fornecidos por este provedor e, por consequência, estamos sujeitos às políticas de roteamento e gestão deste ISP, nossa empresa é vista pelo mundo externo (na Internet) como uma extensão do AS de nosso ISP, ou seja, AS number 1122.

Suponhamos, agora, que as necessidades de conectividade de nossa empresa ficaram mais complexos, dado o crescimento da mesma. Agora, como forma de ter uma saída redundante de tráfego IP, nossa empresa pensa em contratar um segundo acesso, mas de um provedor distinto, chamado de “ISP 2″. Até aqui, tudo bem… mas… existe uma necessidade adicional: Que tanto a saída quanto o retorno do tráfego seja balanceado entre estes dois links, dos 2 ISPs. Bom, se não temos um range de IP válido (chamado de “blocos” ou “prefixos”, neste cenário) próprio e continuarmos nos submetendo às políticas de roteamento do ISP 1 e, agora, também do ISP 2, não temos como definir políticas próprias de roteamento de forma a definir como este tráfego deve fluir. Na verdade, até podemos controlar a saída do tráfego, mas o retorno do mesmo ainda fica nas mãos dos dois ISPs. Ou seja, se não conseguirmos nos desvincular dos dois ISPs e obter nossa independência, jamais vamos ter completo controle de nosso tráfego e, portanto, jamais conseguiremos controle total do balanceamento. Qual a solução, então? Declaramos nossa independência! Vamos solicitar um número de AS e ranges de IP próprios para então, rodando BGP (ou outro EGP), anunciarmos para o mundo como nós queremos ser vistos. Quais redes saem por qual conexão. E quais retornam por qual. Tudo isso é possível via BGP, desde que você tenha um ASN e prefixos IP próprios.

Nosso diagrama ficaria assim, portanto: