Entendendo como funciona o NAT

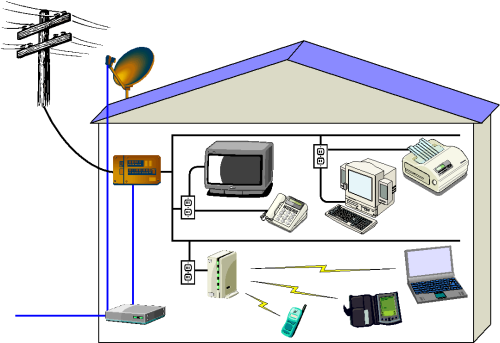

Vamos inicialmente entender exatamente qual a função do NAT e em que situações ele é indicado. O NAT surgiu como uma alternativa real para o problema de falta de endereços IP v4 na Internet. Conforme descrito na Parte 1, cada computador que acessa a Internet deve ter o protocolo TCP/IP corretamente instalado e configurado. Para isso, cada computador da rede interna, precisaria de um endereço IP válido na Internet. Não haveria endereços IP v4 suficientes. A criação do NAT veio para solucionar esta questão (ou pelo menos fornecer uma alternativa até que o IP v6 esteja em uso na maioria dos sistemas da Internet). Com o uso do NAT, os computadores da rede Interna, utilizam os chamados endereços Privados. Os endereços privados não são válidos na Internet, isto é, pacotes que tenham como origem ou como destino, um endereço na faixa dos endereços privados, não serão encaminhados, serão descartados pelos roteadores. O software dos roteadores está configurado para descartar pacotes com origem ou destino dentro das faixas de endereços IP privados. As faixas de endereços privados são definidas na RFC 1597 e estão indicados a seguir:

- 10.0.0.0 -> 10.255.255.255

- 172.16.0.0 -> 172.31.255.255

- 192.168.0.0 -> 192.168.255.255

Existem algumas questões que devem estar surgindo na cabeça do amigo leitor. Como por exemplo: Qual a vantagem do uso dos endereços privados? O que isso tem a ver com o NAT? Muito bem, vamos esclarecer estas questões.

Pelo fato de os endereços privados não poderem ser utilizados diretamente na Internet, isso permite que várias empresas utilizem a mesma faixa de endereços privados, como esquema de endereçamento da sua rede interna. Ou seja, qualquer empresa pode utilizar endereços na faixa 10.0.0.0 -> 10.255.255.255 ou na faixa 172.16.0.0 -> 72.31.255.255 ou na faixa 192.168.0.0 -> 192.168.255.255.

“Com o uso do NAT, a empresa fornece acesso à Internet para um grande número de computadores da rede interna, usando um número bem menor de endereços IP, válidos na Internet.”

Por exemplo, uma rede com 100 computadores, usando um esquema de endereçamento 10.10.0.0/255.255.0.0, poderá ter acesso à Internet, usando o NAT, usando um único endereço IP válido: o endereço IP da interface externa do NAT. Observe que com isso temos uma grande economia de endereços IP: No nosso exemplo temos 100 computadores acessando a Internet (configurados com endereços IP privados), os quais utilizam um único endereço IP válido, que é o endereço IP da interface externa do servidor configurado como NAT.

Muito bem, respondi as questões anteriores mas agora devem ter surgido novas questões na cabeça do amigo leitor, como por exemplo:

1. Se houver mais de um cliente acessando a Internet ao mesmo tempo e o NAT possui apenas um endereço IP válido (ou em outras situações, se houver um número maior de clientes internos acessando a Internet, do que o número de endereços IP disponíveis no NAT. E o número de endereços IP, disponíveis no NAT sempre será menor do que o número de computadores da rede interna, uma vez que um dos principais objetivos do uso do NAT é reduzir a quantidade de números IP válidos), como é possível a comunicação de mais de um cliente, ao mesmo tempo, com a Internet?

2. Quando a resposta retorna, como o NAT sabe para qual cliente da rede interna ela se destina, se houver mais de um cliente acessando a Internet?

Inicialmente vamos observar que o esquema de endereçamento utilizado pela empresa do nosso exemplo (10.10.0.0/255.255.0.0) está dentro de uma faixa de endereços Privados. Aqui está a principal função do NAT, que é o papel de “traduzir” os endereços privados, os quais não são válidos na Internet, para o endereço válido, da interface pública do servidor com o NAT.

Para entender exatamente o funcionamento do NAT, vamos considerar um exemplo prático. Imagine que você tem cinco computadores na rede, todos usando o NAT. Os computadores estão utilizando os seguintes endereços:

- 10.10.0.10

- 10.10.0.11

- 10.10.0.12

- 10.10.0.13

- 10.10.0.14

O computador com o NAT habilitado tem as seguintes configurações:

- IP da interface interna: 10.10.0.1

- IP da interface externa: Um ou mais endereços válidos na Internet, obtidos a partir da conexão com o provedor de Internet, mas sempre em número bem menor do que a quantidade de computadores da rede interna.

Quando um cliente acessa a Internet, no pacote de informações enviado por este cliente, está registrado o endereço IP da rede interna, por exemplo: 10.10.0.10. Porém este pacote não pode ser enviado pelo NAT para a Internet, com este endereço IP como endereço de origem, se não no primeiro roteador este pacote será descartado, já que o endereço 10.10.0.10 não é um endereço válido na Internet (pois é um endereço que pertence a uma das faixas de endereços privados, conforme descrito anteriormente). Para que este pacote possa ser enviado para a Internet, o NAT substitui o endereço IP de origem por um dos endereços IP da interface externa do NAT (endereço fornecido pelo provedor de Internet e, portanto, válido na Internet). Este processo que é chamado de tradução de endereços, ou seja, traduzir de um endereço IP interno, não válido na Internet, para um endereço IP externo, válido na Internet. Quando a resposta retorna, o NAT repassa a resposta para o cliente que originou o pedido.

Mas ainda fica a questão de como o NAT sabe para qual cliente interno é a resposta, se os pacotes de dois ou mais clientes podem ter sido traduzidos para o mesmo endereço IP externo. A resposta para estas questão é a mesma. O NAT ao executar a função de tradução de endereços, associa um número de porta, que é único, com cada um dos computadores da rede interna. A tradução de endereços funciona assim:

1. Quando um cliente interno tenta se comunicar com a Internet, o NAT substitui o endereço interno do cliente como endereço de origem, por um endereço válido na Internet. Mas além do endereço é também associada uma porta de comunicação. Por exemplo, vamos supor que o computador 10.10.0.12 tenta acessar a Internet. O NAT substitui o endereço 10.10.0.12 por um endereço válido na Internet, vou chutar um: 144.72.3.21. Mas além do número IP é também associada uma porta, como por exemplo: 144.72.3.21:6555. O NAT mantém uma tabela interna onde fica registrado que, comunicação através da porta “tal” está relacionada com o cliente “tal”. Por exemplo, a tabela do NAT, em um determinado momento, poderia ter o seguinte conteúdo:

- 144.72.3.21:6555 10.10.0.10

- 144.72.3.21:6556 10.10.0.11

- 144.72.3.21:6557 10.10.0.12

- 144.72.3.21:6558 10.10.0.13

- 144.72.3.21:6559 10.10.0.14

Observe que todos os endereços da rede interna são “traduzidos” para o mesmo endereço externo, porém com um número diferente de porta para cada cliente da rede interna.

2. Quando a resposta retorna, o NAT consulta a sua tabela interna e, pela identificação da porta, ele sabe para qual computador da rede interna deve ser enviado o pacote de informações, uma vez que a porta de identificação está associada com um endereço IP da rede interna. Por exemplo, se chegar um pacote endereçado a 144.72.3.21:6557, ele sabe que este pacote deve ser enviado para o seguinte computador da rede interna: 10.10.0.12, conforme exemplo da tabela anterior. O NAT obtém esta informação a partir da tabela interna, descrita anteriormente.

Com isso, vários computadores da rede interna, podem acessar a Internet, ao mesmo tempo, usando um único endereço IP ou um número de endereços IP bem menor do que o número de computadores da rede interna. A diferenciação é feita através de uma atribuição de porta de comunicação diferente, associada com cada IP da rede interna. Este é o princípio básico do NAT – Network Address Translation (Tradução de Endereços IP).

2. Em seguida, desenrole os fios, deixando conforme a imagem abaixo:

2. Em seguida, desenrole os fios, deixando conforme a imagem abaixo: 3. Junte-os com as cores em sequencia, deixe bem reto e em seguida, corte a ponta com o alicate pra deixar bem certinho.

3. Junte-os com as cores em sequencia, deixe bem reto e em seguida, corte a ponta com o alicate pra deixar bem certinho.

2.1 Clique em “Criar um ponto de restauração”

2.1 Clique em “Criar um ponto de restauração”

8) Na imagem acima basta escolher o Ponto de Restauração com a data anterior ao problema e confirme "Seguir" para a restauração.

8) Na imagem acima basta escolher o Ponto de Restauração com a data anterior ao problema e confirme "Seguir" para a restauração.